Kritische Sicherheitslücken – Bayerisches Staatsministerium für Gesundheit und Pflege (StMGP) reagiert auf Sicherheitswarnung

Kritische Sicherheitslücken – Bayerisches Staatsministerium für Gesundheit und Pflege (StMGP) reagiert auf Sicherheitswarnung

Wer meine Artikel der vergangenen Monate gelesen hat und die Bedenken in Sachen Digitalisierung bisher nicht nachvollziehen konnte, der dürfte nach diesem Beitrag vermutlich verstehen, warum ich beim Thema „Digitalisierung“ das blanke „Grausen“ bekomme. Insbesondere dann, wenn es sich dabei um die propagierte Digitalisierung im schönen Freistaat Bayern handelt. Denn gerade hier – in meiner schönen Heimat – erlebe ich zum Teil katastrophale Zustände, wenn es um die Sicherheit und den Schutz kritischer Infrastrukturen, sensibler Bereiche und Daten geht. Dazu sollten Sie als Leser wissen, dass ich nur über einen kleinen Teil der aufgedeckten Sicherheitsprobleme berichte, wenn ich entsprechend Zeit dafür finde. Das wahre Ausmaß ist leider weit schlimmer und mein Erlebtes in Bezug auf die IT-Sicherheit unserer staatlichen „Neuland-Strukturen“ lässt absolut keinen Raum für Zuversicht.

Nachdem ich in den vergangenen Monaten bereits über die katastrophalen Zustände und die „historischen Sicherheitslücken“ des CSU-Landtags, mit rund 800 geborgenen Zugangsdaten von Abgeordneten schrieb – die dpa und viele weitere Redaktionen berichteten darüber – musste ich leider feststellen, dass solche Zustände absolut keine Seltenheit sind. Nach nur drei Tagen kam bereits der nächste Artikel über Sicherheitslücken beim bayerischen Landesamt für Digitalisierung und vergangenen Monat berichtete ich über höchst kritische Sicherheitslücken in Plattformen der bayerischen „Corona-Testzentren“, bei denen der uneingeschränkte Zugriff auf hunderttausende Patientendaten und das Verwaltungssystem, sowie potentiell Manipulationen der Testzahlen bzw. Testergebnisse möglich waren.

Das Trauerspiel der Söder’schen „High-Tech Agenda“ setzt sich also fort. Ich habe ehrlich gesagt auch nicht erwartet, dass es anders kommen würde. Als „Normalo“ geht man wahrscheinlich davon aus, dass man gerade bei wichtigen Webseiten und Plattformen der Behörden und Regierung, mit sehr hohen Standards in Sachen Sicherheit rechnen kann. Nein, ich muss Sie leider enttäuschen.

Sicherheitsmeldung an das Cyber Emergency Response Team (CERT) im LSI und an das StMGP

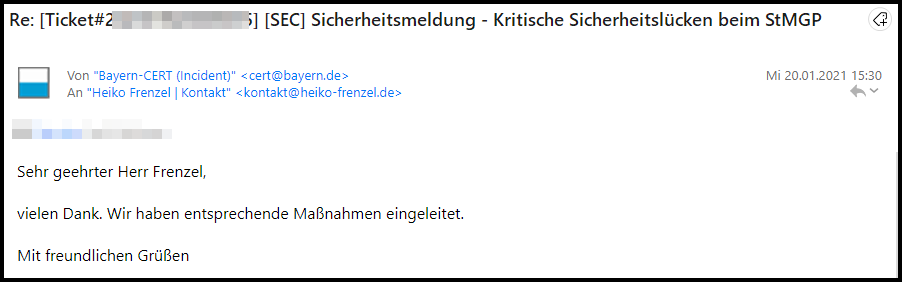

„Ich bin gerade einmal wieder auf diverse Schwachstellen gestoßen und möchte diese entsprechend an die betroffenen Stellen melden. Es handelt sich in diesem Fall um Sicherheitslücken innerhalb der Webpräsenz des StMGP, die teilweise als kritisch einzustufen sind.“ lautete der Eingangstext meiner Sicherheitsmeldung, die am 19.01.2021 per Mail an das Cyber Emergency Response Team (CERT) im Landesamt für Sicherheit in der Informationstechnik (LSI) und selbstverständlich auch an das betroffene Staatsministerium für Gesundheit und Pflege (StMGP) ging. Die Sicherheitsmeldung beinhaltete natürlich auch eine „grobe Auflistung“ aufgedeckter Sicherheitsmängel, die ich bereits mit einem kurzen Blick in den Quellcode der Webpräsenz des StMGP feststellen konnte. Zudem hatte ich empfohlen, einen Blick in die Administration der Website zu werfen, weil dort sicherlich noch weitere Informationen zu Schwachstellen auffindbar waren. Eine Demonstration (PoC) von einer der Schwachstellen durfte natürlich auch nicht fehlen, weshalb ich diese ebenso mit ins Paket legte. Die Rückmeldung war – wie vom bayerischen CERT gewohnt – sehr kompakt, aber kam dafür bereits am nächsten Tag.

Randnotiz: Da ich in den vergangenen Wochen leider häufiger erleben musste, dass so mancher Leser meines Blogs, die Richtigkeit der Inhalte und die Echtheit der jeweiligen Sicherheitsmeldungen anzweifelt, hänge ich in diesem Fall einfach mal einen Screenshot der Reaktion aus dem CERT an. Da der Inhalt – wie erwähnt – ohnehin recht „kompakt“ ist, dürfte das ja kein Problem darstellen.

Bayerische „High-Tech Agenda“ mit einer ernüchternden „Old-Tech Reality“

Ich muss ganz ehrlich zugeben, dass ich sehr erstaunt über das war, was mir beim Anblick des Quellcodes geboten wurde. Und da werden sich nun sicherlich auch einige Leser – die sich mit der Materie beschäftigen – nur noch ungläubig an den Kopf fassen können. Denn beim bayerischen Staatsministerium für Gesundheit und Pflege stellte ich ein WordPress in der anfälligen Version 4.9.16 fest. Und der Response-Header des Servers war so freundlich mir zu verraten, dass diese veraltete Webanwendung in einer ebenso veralteten Serverumgebung läuft. Beides ist nicht wirklich hilfreich, wenn man Wert auf Sicherheit legt. Dies ganz besonders dann, wenn sich auch noch zahlreiche Sicherheitslücken in den WordPress-Plugins verstecken, die ebenso veraltet waren. Besonders praktisch war in dem Fall, dass sich der Admin der Website offenbar keine Mühe macht, entsprechende Informationen zum „Sachstand“ der Plattform zu verbergen. So hatte man natürlich auch Gelegenheit, sich über die Versionen installierter Plugins – mittels im Quellcode sichtbarer Kommentare – zu informieren.

Eine kurze Überprüfung der jeweiligen Plugins, auf bekannte Sicherheitslücken in den vorliegenden Versionen, war dann sehr auskunftsreich. Ich fand so einige Schwachstellen, die geradezu einladend für Angreifer gewesen wären. Als Beispiel wären da potentielle „Problemchen“ wie Remote Code Execution, XSS, Privilege Escalation, Server-Side Request Forgery, Cross-Site Request Forgery, CSV-Injection, Local File Inclusion, SQL-Injection, Security Bypass, PHP Object Injection und Directory Traversal erwähnenswert. Selbst die kürzlich bekannt gewordene Sicherheitslücke im „Contact Form 7“ Plugin für WordPress, war für die Administration offenbar kein Anlass, sich mit der Aktualisierung der Website zu beschäftigen. Mich wundert es deshalb ehrlich gesagt auch, dass die Website des StMGP bisher noch nicht gekapert wurde.

Aber das war natürlich noch nicht alles. Es gab da noch eine „Kleinigkeit“ die ich entdeckt hatte und die mich dann selbst dazu brachte, mir ungläubig an den Kopf zu fassen.

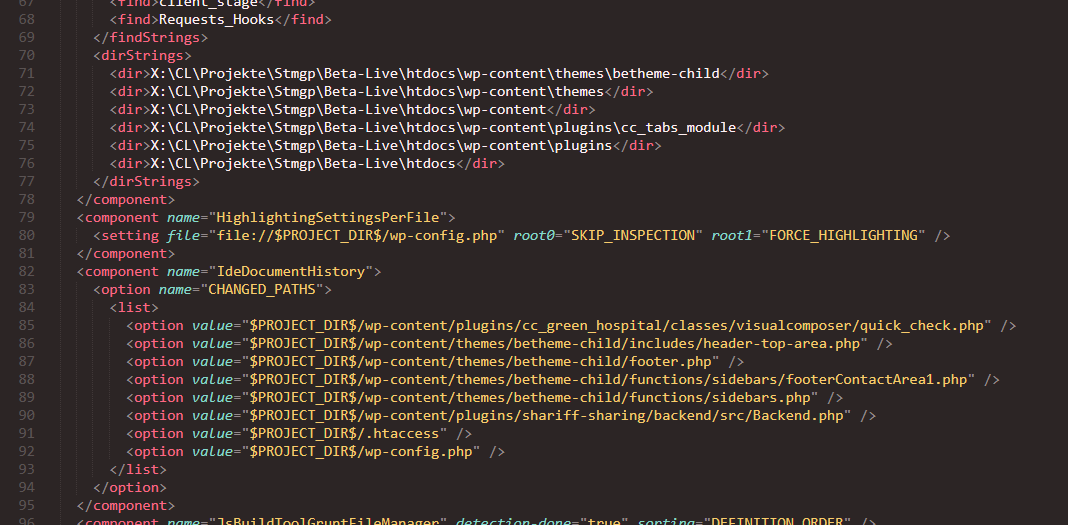

Abrufbare Konfigurationsdateien des Entwicklers – Die Speisekarte für Angreifer

Ich konnte mir bei meiner Sicherheitsmeldung an das CERT nicht verkneifen, den Hinweis zu den abrufbaren Konfigurationsdateien mit „Vielleicht sollte der Entwickler auch mal spontan eine Nackenschelle dafür bekommen.“ zu kommentieren. Immerhin sind solche „Aktionen“ nicht selten der Auslöser für absolute Katastrophen (wie man ja beim CSU-Landtag ebenso feststellen konnte). Für Angreifer sind solche Dateien eine hervorragende Quelle für Informationen, die einem „erfolgreichen Hack“ dienlich sein könnten. Der Entwickler der Website des StMGP war in diesem Fall so freundlich, den Ordner mit den Konfigurationsdateien seiner Entwicklungsumgebung (vom bekannten Hersteller „JetBrains“), direkt mit in das Webverzeichnis zu laden. Und – wie man sich ja denken kann – dieses Verzeichnis auch noch ungesichert zu lassen. Dies ermöglicht dann Input wie diesen hier:

Oder man wirft einen Blick in eine der weiteren Dateien und findet heraus, dass der „stmgp Stage“ Server auf dem Host „zrz-ux-VM04140.rz-sued.bayern.de“ liegt und über Port 22 per SFTP-Protokoll erreichbar ist. Wenn man sich die Deployment-Konfiguration ansieht, findet man dann sogar heraus, dass der gleiche Entwickler auch noch diverse andere Projekte betreut und offensichtlich mit den gleichen Werkzeugen arbeitet. Und dabei wäre es ziemlich einfach gewesen, einen Abruf derartiger Informationen zu vermeiden. Hierzu sind nur wenige Zeilen in der „.htaccess“ Datei im Hauptverzeichnis notwendig:

<Directory ~ "\.idea"> Order allow,deny Deny from all </Directory>

Aber ich denke, dass das im Fall des StMGP nun auch nicht mehr notwendig sein wird. Ich konnte nämlich bereits feststellen, dass man meiner Sicherheitsmeldung und den beschriebenen Problemen offenbar nachgegangen ist. Die Konfigurationsdateien sind nun nicht mehr erreichbar und auch die demonstrierte Schwachstelle wurde zwischenzeitlich geschlossen. Genauer werde ich die „Patches“ vermutlich nicht mehr überprüfen. Allerdings geht im Anschluss an diesen Artikel direkt eine weitere Meldung an das CERT im bayerischen LSI, weil ich – während ich diesen Artikel hier schreibe – feststelle, dass das StMGP auch noch eine weitere Website betreibt, die so ihre „Problemchen“ hat.

Eine Rückmeldung kam bisher (wie oben angefügt) lediglich vom CERT im Landesamt für Sicherheit in der Informationstechnik (LSI), welches mir einen Tag nach meiner Sicherheitsmeldung – also am 20.01.2021 – mitteilte, dass man dort entsprechende Maßnahmen einleitete. Vom betroffenen Betreiber – also dem bayerischen Staatsministerium für Gesundheit und Pflege – erwarte ich ehrlich gesagt aber auch keine Rückmeldung.

Staatsministerium für Digitales – Schwachstelle erlaubt Zugriff auf über 20.000 Nutzerdaten

Wie bereits oben erwähnt, geht das „Trauerspiel“ leider weiter. Und die Probleme werden dabei nicht wirklich kleiner. Vor drei Tagen bin ich nämlich erneut auf sicherheitsrelevante Probleme gestoßen, die in dem Fall dann das Bayerische Staatsministerium für Digitales betreffen. Ja, genau dieses Staatsministerium für Digitales, welches auf der eigenen Website schreibt „Online sicher unterwegs – das hat sich das Staatsministerium für Digitales auf die Fahne geschrieben.“. Und ja, die Sicherheitsproblematik dort ist auch nicht gerade erheiternd. Über eine Schwachstelle in einer der betriebenen Webpräsenzen, konnte ich Zugriff auf hunderttausende Datensätze erlangen, welche auch rund 20.000 Nutzerdaten zum Vorschein brachten. Details hierzu gibt es dann im kommenden Artikel.

Wer den späteren Bericht dazu und auch weitere Artikel von mir nicht mehr verpassen möchte, kann sich für meinen Newsletter registrieren.