DIE GRÜNEN – Datenleck erlaubt Zugriff auf ~40.000 Nutzerdaten, Logs & mehr

DIE GRÜNEN – Datenleck erlaubt Zugriff auf ~40.000 Nutzerdaten, Logs & mehr

Ein Paradebeispiel für digitales Totalversagen, bietet aktuell unsere als „hochmodern“ (selbst-)gelobte Partei der Weltverbesserer, Fake-Doktoren, Träumer und langhaarigen Choleriker. Nachdem ich bereits im letzten Jahr über offensichtlich „gehackte“ Server der gleichen Partei gestolpert bin und mir dort offensichtlich nicht jugendfreie eBooks zum Download angeboten wurden, legen die Grünen in diesem Jahr noch eine Schippe oben drauf. Die Partei „DIE GRÜNEN“ ist aktuell von Sicherheitslücken betroffen, die nicht nur einen Einblick in den Sourcecode der Webanwendung erlauben, sondern auch Berge an sensiblen Daten zum direkten Download anbieten.

Rund 400.000 Zeilen „Juicy Info“ – Die perfekte Einladung für Angreifer

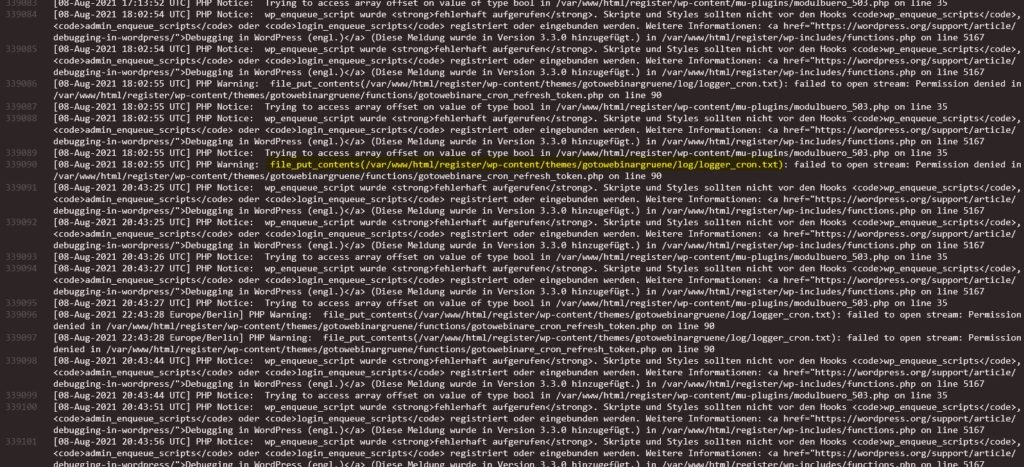

Um Probleme in der genutzten Webanwendung „WordPress“ zu analysieren, gibt es eine integrierte Debugger-Funktion, welche Logdateien in ein Verzeichnis schreibt. Die Grünen waren so freundlich, diese Funktion für Ihre angebotenen Dienste zu benutzen und dabei zu vergessen, sie rechtzeitig – für die Produktivumgebung – zu deaktivieren. Für einen potentiellen Angreifer ist das eine gebotene Einladung, wenn nicht sogar schon eine Aufforderung. Denn unter https://service.gruene.de/register/wp-content/debug.log lässt sich aufgrund des aktiven Debuggers, eine Logdatei finden, welche eine hervorragende „Landkarte“ zu weiteren „Schmankerl“ der öffentlichen Website bietet. Zusätzlich bekommt man einen Eindruck vom installierten System und ggf. sogar direkte Hinweise auf kritische Sicherheitslücken, die ein Angreifer dann ganz bequem ausnutzen könnte, um die ganze Kiste mal eben hops zu nehmen. Ein Blick in bestimmte Verzeichnisse, welche einem Angreifer in den Logs angeboten werden, verrät auch gleich ein weiteres Problem, welches man aktuell bei den Grünen finden kann.

Directory Listing gewährt Einblicke und bietet API-Logs zum Download

Warum man das Directory Listing bei öffentlichen Websites und Diensten besser deaktivieren bzw. unterbinden sollte, dürfte anhand der folgenden Zeilen verständlich werden. Denn bei den Grünen hat man dies wohl offensichtlich nicht beachtet und dadurch einen fatalen Fehler begangen. Der Blick in eines der Verzeichnisse, welches man auch in der Logdatei findet, lässt „Hackerherzen“ vermutlich höher schlagen. Im Ordner „register/wp-content/themes/gotowebinargruene/“ findet man eine Übersicht der jeweiligen Unterordner und Dateien des Themes, das man beim zugehörigen Webangebot der Grünen verwendet. Wirft man dort einen Blick in den Unterordner „log„, dann bekommt man eine weitere Logdatei namens „logger_api.txt“ und diese bringt dann auch direkt eine weitere Ladung an sensiblen Informationen. In dem Fall dann sogar API-Daten und auch persönliche Nutzerdaten, inklusive Adressen und sogar Handynummern. Aber das war natürlich noch längst nicht alles.

Warum Directory Listings und Backups nicht zusammen passen

Grundsätzlich sollte man ja Backups von Sourcecode nicht in öffentlich zugänglichen Bereichen bunkern. Besonders dann nicht, wenn sie ggf. Zugangsdaten oder Schlüssel beinhalten. Immerhin könnten Angreifer diese Dateien herunterladen und die jeweiligen Inhalte lesen. Wenn darin dann vielleicht sogar noch Schwachstellen sichtbar werden, die dem Angreifer bisher nicht bekannt waren, kann das schnell in die Hose gehen. Bei den Grünen hat man sich da aber offenbar nicht wirklich große Sorgen gemacht, was dann leider zu weiteren Problemchen führte. Denn ein kurzer Blick in ein weiteres Verzeichnis des Themes, bietet nicht nur eine Auflistung der darin befindlichen Dateien, sondern auch ein wenig Sourcecode, der durchaus interessant sein könnte. Schaut man sich den Ordner „functions“ im Verzeichnis des Themes an, findet man zum Beispiel die Datei „gotowebinare_ajx_functions.php.save“ und auch noch eine Datei namens „init.php.save„. Beides sind offenbar temporäre Backups der jeweiligen PHP-Dateien, die im Theme zur Anwendung kommen. Beide Dateien dürften für „geübte Angreifer“ durchaus interessant sein. Insbesondere weil es sich dabei offensichtlich um Programmcode handelt, der für die Registrierung und Authentifizierung für Webinare der Partei entwickelt wurde und möglicherweise sehr informative Inhalte zum Vorschein bringt. Da ich mir fast sicher bin, dass die Grünen dort kein Open Source Projekt betreiben, dürfte der öffentliche Download dieser Dateien wohl eher nicht gewollt sein. Ja, ich bin mir fast sicher, dass das nicht gewollt war. Aber… Wo wir gerade beim Thema „informative Inhalte“ sind, machen wir vielleicht direkt mit dem „Schmankerl“ weiter.

Tausende persönliche (Webinar-) Nutzerdaten bequem zum Download

Wie bereits im letzten Absatz erwähnt, gehe ich nicht davon aus, dass die Grünen unter „service.gruene.de“ ein Open Source Projekt betreiben. Es sieht nämlich auch eher nach einer Art „Open Data“ Projekt aus. Und das könnte vielleicht sogar der ultimative Geheimtipp für alle anderen Parteien sein, die seit Monaten Angst haben, dass Wähler zu den Weltverbesserer*innen*divers*irgendwas überlaufen könnten. Denn mit den nachfolgenden Informationen könnte man eine praktische Liste an möglichen „Leads“ für optimale Wahlwerbung machen. Hust… Da den Alparteien – dank des experimentellen Impfstoffs – gerade die Wähler wegsterben wie die Fliegen, könnte das die Lösung sein. Hust… Wirft man nämlich einen neugierigen Blick in das Verzeichnis „wp-content/uploads/„, welches ebenfalls Directory Listing erlaubt, findet man einen ganz besonders interessanten Ordner namens „tmp_csv_files„. Dieser hat es dann tatsächlich in sich – also datentechnisch gesehen. Über 200 Dateien mit Listen und Informationen zu registrierten Webinar-Teilnehmern. Grob geschätzt dürften es insgesamt etwa 40.000 Zeilen mit E-Mail-Adressen und anderen Teilnehmer-Informationen sein, die für Jedermann öffentlich einsehbar sind und zum Download bereit stehen. Welchen Sinn die dort gehorteten Daten haben, weiß ich natürlich nicht. Ich stelle mir eher die Frage, ob die betroffenen Nutzer auch darüber belehrt wurden, dass man derartige Daten in ungeschützten Verzeichnissen hortet?! Falls nicht, wäre das doch nicht wirklich ein Aushängeschild für die Grünen, die ja immer von Datenschutz predigen und mit dem Finger auf Andere zeigen.

Public Disclosure statt diskreter Sicherheitsmeldung

Im Normalfall würde ich nun darüber berichten, wie ich die Betroffenen über die Problematik informiert habe und wie das Problem anschließend beseitigt werden konnte. Diesen Part muss ich allerdings im aktuellen Fall überspringen. Ich habe mich nämlich aufgrund der menschenfeindlichen und verachtenden Politik der Grünen, deren massive Hetze gegen unschuldige Bürger – die sogenannten „Schwurbler“, „Impfverweigerer“ oder auch „Impfgegner“ – sowie der massiven Propaganda für die „Corona-Plörre“, bewusst gegen ein „Responsible Disclosure“ entschieden und werde den Betroffenen auch nicht bei der Beseitigung der Sicherheitsproblematiken helfen. Ich bin selbst ein „böser Gegner“ dieser absurden Impfung und werde mir diese Plörre – die bereits viele Millionen Menschen schwer geschädigt hat und an der bereits zehntausende Gutgläubige elendig krepiert sind – unter keinen Umständen verabreichen lassen. Es steht jedem Menschen frei dies zu tun und es kann jeder seine eigene Meinung dazu haben. Allerdings ist diese Hetze der Grünen und auch der anderen Parteien – welche sich ja dann auch gegen mich richtet – ein vermutlich nachvollziehbarer Grund, meine Hilfe zu verweigern. Ich opfere meine Zeit und Gutmütigkeit nicht für Menschen, die mir aufgrund ihrer Ideologie vor die Füße spucken, mich beleidigen oder gegen Unschuldige hetzen. Sorry.

Es existieren aktuell auch noch etliche weitere Sicherheitslücken innerhalb der Infrastrukturen von Regierungen, Behörden und Parteien, die zum Teil als höchst kritisch einzustufen sind. Aus ähnlichem Grund (wie oben) habe ich auch in diesen Fällen bisher von einem Report bei den Betroffenen abgesehen und werde bis auf weiteres auch keine Hilfestellung leisten. Da die bekannten Schwachstellen zum Teil die innere Sicherheit gefährden könnten, werde ich jedoch zunächst auch keine Details darüber veröffentlichen. Das Risiko wäre schlichtweg zu hoch.

Cheers!

Update: Mein Artikel scheint bei den Betreibern angekommen zu sein. Die beschriebene Problematik wurde zwischenzeitlich offenbar „beseitigt“. Die betroffene Subdomain scheint „leer geräumt“. Das ging aber nun schnell. Hust…

Kommentare (2)

Henning

„Datenleck“ ist ein hässliches Wort. Als Hobby-PR-Stratege schlage ich als Alternative vor: „Datendurchbruch“. Wenn endlich die Schlangenölpflicht für Software käme, dann könnten die Computersysteme gemeinsam Herdenschutz aufbauen. Aber das traut sich wieder kein Politiker durchzusetzen. Eine 2G-Regel wäre auch ok: Es dürfen nur noch schlangengeölte Computer und solche, die schon einmal einen Virusbefall hatten, ans Netz.

Heiko Frenzel

Chapeau! Hahaha…