AMS Österreich: Sicherheitslücke machte mich zum Admin – Mögliche Katastrophe verhindert

AMS Österreich: Sicherheitslücke machte mich zum Admin – Mögliche Katastrophe verhindert

„Muss nur noch kurz die Welt retten“ – Dieser Satz sollte wohl auf meiner Kaffeetasse stehen. Wobei ich mir tatsächlich auch schon überlegt habe, ob es möglich wäre, die Tassen einfach durch Schläuche zu ersetzen. Denn gerade in den letzten Wochen explodiert die Anzahl meiner aufgedeckten Sicherheitslücken und der Postausgang mit den Reports sieht in etwas so aus, wie der Verteiler eines Newsletters. Ein besonders interessanter Fall war es mir nun dennoch wert, etwas Zeit zu investieren und einen Artikel darüber zu schreiben. Die dort aufgedeckte Sicherheitsproblematik war nämlich eine tickende Bombe und sehr wahrscheinlich für ein potentielles „Worst-Case-Szenario“ geeignet.

Vor wenigen Wochen wurde ich auf eine höchst kritische Sicherheitslücke aufmerksam, die sich in der Infrastruktur des Arbeitsmarktservice Österreich befand. Ein Angreifer hätte sich binnen kürzester Zeit, Zugang zur Administration der Plattform verschaffen können. Die dort auffindbaren Möglichkeiten hätten sehr gefährlich werden können, insbesondere für die Sicherheit der Mitarbeiter des AMS Österreich, sowie deren gesamte Infrastruktur. Ich war ehrlich gesagt etwas verwundert darüber, ein derart offenes Scheunentor zu entdecken. Immerhin waren keine großen Kunststücke notwendig, um sich selbst – mal eben kurz – vom einfachen Besucher ohne Rechte, bis zum Administrator der Plattform zu „befördern“. Das nenne ich eine steile Karriere – so richtig „selfmade“! Allerdings hätte die Sache auch zu einer absoluten Katastrophe führen können. Besonders dann, wenn nicht ich auf die Problematik gestoßen wäre, sondern ein Angreifer mit eher unfreundlichen Absichten.

Was ich eigentlich beim Arbeitsmarktservice (AMS) wollte?

Nun fragen Sie sich vielleicht, was jemand wie ich überhaupt auf Seiten des Arbeitsmarktservice möchte und wie ich dort auf Sicherheitsprobleme stoßen konnte. Nein, ich wollte mir zu meinen 40-Stunden-Arbeitstagen keine zusätzlichen Nebenjobs suchen. Haha… Die Antwort ist eigentlich recht einfach. Ich war mit Recherchen zu einem Artikel beschäftigt, für den ich diverse Informationen und Zahlen bezüglich der „Corona-Pandemie“ benötigte. Über diverse Suchanfragen stolperte ich dann über eine Plattform des Arbeitsmarktservice Österreich, die sich mit dem Thema „Corona“ und in dem Fall auch mit Kurzarbeit beschäftigte. Allerdings stellte ich beim Aufruf fest, dass für die Informationen ein Login erforderlich war. Hmm… Ja… Suchergebnisse mit Inhalten, aber auf der Zielseite werden Zugangsdaten benötigt?! Für jemanden wie mich ist bereits an der Stelle klar, dass es in solch einem Fall sehr wahrscheinlich mehr „zu holen“ gibt, als nur Informationen für die Öffentlichkeit. Also entschied ich mich, mir die Sache ein wenig genauer anzusehen. Ich hätte mich ja im Grunde auch täuschen können, darum ist ein geschulter Blick in solch einem Fall kein Beinbruch. Geht ja auch recht schnell und ich kann es ja sowieso nicht lassen. Meine Zwangsstörung Mein Sicherheitsbewusstsein hätte mich sonst nicht mehr ruhig schlafen lassen. Und ja – meine Leser ahnen es vielleicht schon – ich habe mich nicht getäuscht und tatsächlich mehr gefunden, als ich erwartet hätte.

AMS Schulungsplattform: Sicherheitslücke erlaubte unautorisierten Zugriff

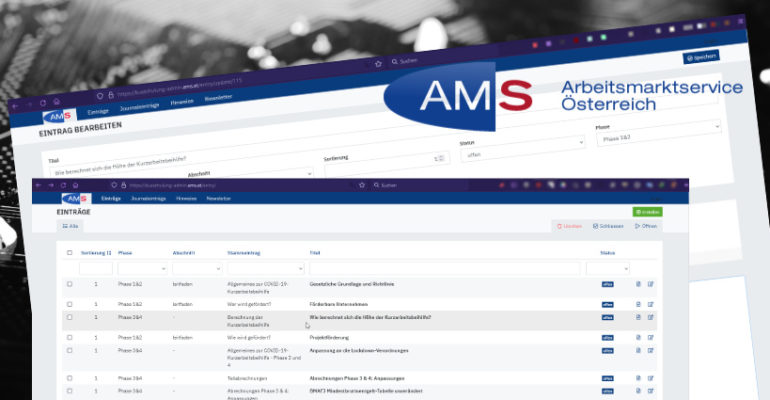

Im Detail handelte es sich um eine Schulungs- und Informationsplattform für Mitarbeiter des Arbeitsmarktservice Österreich (AMS), welche sich mit dem Thema Kurzarbeit beschäftigt und unter kuaschulung.ams.at erreichbar ist. Ein wenig allgemeine Recherche und der Blick in den Quellcode der Startseite, brachten mir bereits ausreichende Informationen, um im System eine Etage höher zu wandern und anschließend mit dem ersten lautstarken „Ufff…“ eine kurze Pause einzulegen. Der Grund für mein Staunen war die Tatsache, dass die Aufforderung zur Anmeldung auf der Startseite, im Grunde nur ein „Bluff“ der Webanwendung war. Tatsächlich waren die Sicherheitsfunktionen der Plattform in etwa so schützend, wie diese Kamera-Attrappen, die man bei Wish bestellen und sich an die Hauswand kleben kann. Um es zu verdeutlichen: Beim Aufruf der Startseite, landete man im Login und wurde aufgefordert, sich mit seinen Zugangsdaten anzumelden. Allerdings war dies bei diversen Unterseiten dann nicht der Fall. Ich konnte also beim direkten Aufruf von bestimmten Unterseiten, den nichtöffentlichen Bereich für Mitarbeiter öffnen und dann auch – ohne jegliche Anmeldung – ganz bequem die Inhalte durchforsten, so wie es eigentlich nur autorisierte Mitarbeiter des AMS können. Das alleine wäre ja eigentlich schon eine ziemlich unschöne Sache gewesen. Immerhin könnte so ein Bypass der Authentifizierung durchaus ungemütlich werden, wenn innerhalb der Plattform auch vertrauliche Informationen abgelegt werden. Da es sich aber lediglich um eine Schulungsplattform handelt und ich „Kurzarbeit“ nun nicht als potentielles Staatsgeheimnis bezeichnen würde, wäre die Sache zunächst noch „halb so wild“ gewesen. Aber leider wurde aus „halb so wild“ nur wenige Minuten später ein „heilige Schei…“.

Potential zur Katastrophe: Sicherheitslücke auch in Plattform zur Administration

Als ich über die erste Sicherheitsproblematik innerhalb der Schulungsplattform des Arbeitsmarktservice Österreich gestolpert bin und einen Einblick in den nichtöffentlichen Bereich hatte, kam mir ein Gedanke dem ich direkt folgen wollte. Immerhin ergibt sich aus der Logik heraus schon die Idee, dass sich in einer Plattform dieser Art nicht nur Mitarbeiter anmelden würden, sondern auch Administratoren. Ich beschloss also noch einen Schritt weiter zu gehen, um möglicherweise ein noch viel größeres Problem aufzudecken. Und ja – meine Leser werden auch jetzt wieder so eine Vorahnung haben – die weitere kurze Recherche brachte mich dann recht schnell zum Ziel. Unter kuaschulung-admin.ams.at war nämlich dann auch der zugehörige Administrationsbereich auffindbar. Beim Aufruf landete ich wieder auf der entsprechenden Seite, die mich zur Anmeldung aufforderte. An dieser Stelle dürfte dann auch klar sein, dass dass zweite lautstarke „Uff…“ nicht weit entfernt war. Nachdem ich auch dort kurz einen Blick in den Quellcode warf, wurde mir klar, dass ich es sehr wahrscheinlich mit der gleichen Webanwendung zu tun habe. Also startete ich einen Aufruf der Unterbereiche und Unterseiten, die mir aus dem Schulungsportal bekannt waren. Nachdem die erste Unterseite geladen war, folgte auf das zweite „Uff…“ auch gleich noch das dritte „Uff…“ mit der leisen Erweiterung „Heilige Sch…!“.

Tatsächlich konnte ich die Sicherheitsproblematik – die ich in dem Fall dann schon eher als offenes Scheunentor bezeichnen würde – auch für den Administrationsbereich der AMS Schulungsplattform bestätigen. Und auch mein Gedanke bezüglich der potentiellen Katastrophe wurde nach ein paar Klicks bereits bestätigt. Wie befürchtet, war es in diesem Fall dann nicht nur möglich, die nichtöffentlichen Bereiche für Mitarbeiter und hinterlegte Informationen einzusehen, sondern ich hatte auch die Möglichkeit die Plattform zu administrieren. Natürlich konnte ich es in dem Moment dann auch nicht lassen, einen kurzen Test durchzuführen, um das Potential der Sicherheitsproblematik zu bestätigen. Als Entwickler geht man ja eigentlich davon aus, dass spätestens beim Versuch die Inhalte zu verändern oder Dateien hochzuladen, das entsprechende Script die Berechtigungen überprüft und ein Speichern oder Hochladen unterbindet. Tatsächlich kam es beim Upload von Dateien zu einer Fehlermeldung im System, was zunächst vermuten ließ, dass wenigstens beim Hochladen von Dateien eine Überprüfung stattfinden würde. Allerdings war dieser Gedanke beim nächsten Refresh der aufgerufenen Seite dann auch vom Tisch, denn auch beim Speichern und Hochladen gab es praktisch kein Limit. Das Anlegen von Inhalten, das Bearbeiten von vorhandenen Datensätzen und auch das Hochladen von Dateien auf den Server, war ohne jegliche Überprüfung von Berechtigungen möglich. Für einen potentiellen Angreifer eine Einladung auf dem Silbertablett – Für die Betroffenen der absolute Alptraum.

Nahezu unbegrenzte Möglichkeiten machten die Problematik brandgefährlich

Nun… Es passiert ja wirklich nicht selten, dass ich über Sicherheitslücken in Infrastrukturen von Regierungen und Behörden stolpere. Allerdings haben Schwachstellen dieser Sorte, innerhalb derartiger Plattformen – die als Informationsquelle für Mitarbeiter von Behörden und Institutionen dienen – ein ziemlich heftiges Potential. Stellen Sie sich vor, ein bösartiger Angreifer wäre auf diese Problematik gestoßen. Er hätte die Möglichkeit gehabt, die Inhalte der Plattform und damit auch Quellen für rechtsverbindliche Richtlinien manipulieren können. Das Chaos wäre perfekt gewesen und der Ursprung vermutlich erst spät erkannt. Noch gefährlicher hätte es aber werden können, wenn ein Angreifer die Möglichkeiten des Uploads von Dateien ausgenutzt hätte, um sämtliche Mitarbeiter gezielt mit Malware zu versorgen oder gar Ransomware (o.a. Kryptotrojaner, Erpressungstrojaner, … ) unbemerkt auf deren Rechner zu bringen. Da die Systeme derartiger Institutionen, nicht selten auch mit Behördennetzwerken verbunden sind, hätte man den Angriff womöglich sogar quer durch die Behörden und Regierungssysteme ausweiten können. Vor nicht allzu langer Zeit ist mir persönlich ein derartiger Angriff sogar gelungen, als bei einem beauftragten Penetrationstest der Ernstfall geprobt wurde. Da kann es tatsächlich ganz schnell passieren, dass durch eine scheinbar kleine Schwachstelle in einem eher „unwichtigen“ Bereich, mal eben die ganze Regierung hops genommen wird. Für mich sind solche Dinge fast schon Alltag, aber die Betroffenen staunen in der Regel nicht schlecht, wenn man es ihnen präsentiert.

Kontaktaufnahme mit dem Bundesminister – Potentielle Katastrophe verhindert

Aufgrund der nicht zu unterschätzenden Gefahr einer solchen Schwachstelle, habe ich den direkten Kontakt zum Bundesministerium für Arbeit gesucht und mich dabei direkt an den Bundesminister Kocher gewandt. So konnte ich mir relativ sicher sein, dass meine Sicherheitswarnung auf schnellstem Weg bei den Zuständigen landet, statt über viele Umwege womöglich noch beim falschen Empfänger. Tatsächlich reagierte man seitens des Ministeriums sehr schnell und informierte die Zuständigen im IT-Bereich des AMS, die dann auch den Kontakt zu mir suchten. Nachdem ich die Sicherheitsproblematik ausführlich meldete und die Details ebenso ausführlich zukommen ließ, konnte ich nach kurzer Zeit auch eine Beseitigung der genannten Probleme feststellen. Eine Rückmeldung seitens der Verantwortlichen kam leider bis dato nicht mehr. Ich hätte zumindest ein kurzes Feedback und vielleicht auch einen Dank für meine investierte Zeit und Mühen erwartet, aber darauf scheint man dort nicht so wirklich viel Wert zu legen. Es scheint auch in Österreich eine Selbstverständlichkeit zu sein, dass Außenstehende auf derartige Fehler und Sicherheitsprobleme hinweisen, ihre Zeit für einen ausführlichen Report opfern und dann nicht einmal würdig genug sind, ein kurzes Feedback zu erhalten.

Seitens des Bundesministers gab es zwar wenig später noch ein PDF per kommentarloser E-Mail, in dem man „für den Bundesminister“ auf meine E-Mail antwortete. Allerdings ging man weder auf die eigentliche Thematik ein, noch bedankte man sich bei mir für meine kostenfreie Hilfestellung. Tatsächlich war das Schreiben ganze 2 (!) Sätze lang und sah für mich sehr nach einem Standardtext aus. Aber lesen Sie gerne selbst:

[…] Wir bedanken uns für Ihr E-Mail vom 25. Juni 2021 zum Thema IT-Sicherheit beim Arbeitsmarktservice (AMS). Wir können Ihnen versichern, dass für den Betrieb der IT-Anwendungen des AMS effektive Prozesse aufgesetzt sind, die eine laufende Erhebung und Bewertung von Sicherheitsrisiken in der verwendeten Applikationslandschaft ermöglichen und durch die eine kontinuierliche Aufrechterhaltung und Verbesserung der IT Sicherheit gewährleistet wird. […]

Ich musste tatsächlich schmunzeln, als ich die Post vom Bundesminister gelesen hatte. Gerade der zweite Satz widerspricht jeglicher Logik, sofern man sich dort tatsächlich die Mühe gemacht haben sollte, meine Sicherheitswarnung zu lesen. Denn wie kann man mir „versichern, dass für den Betrieb der IT-Anwendungen des AMS effektive Prozesse aufgesetzt sind“, wenn ich mit meiner Meldung über kritische Sicherheitslücken bereits bewiesen habe, dass diese Prozesse alles andere als effektiv sind?! Und… Da ich nach meiner damaligen Entdeckung auch noch weitere, zum Teil gravierende Sicherheitslücken in anderen Plattformen des AMS Österreich aufdecken konnte, die dann auch noch tiefergehende Probleme zum Vorschein brachten und sogar den Zugriff auf interne Datenbanken mit sensiblen Datensätzen ermöglichen, kann ich auch die angeblich gewährleistete „kontinuierliche Aufrechterhaltung und Verbesserung der IT-Sicherheit“ definitiv widerlegen. Ich muss ganz ehrlich sagen, dass mich die Art und Weise der Kommunikation und auch des Vorgehens ein wenig enttäuscht, zumal ich bisher eigentlich eher eine lobende Haltung gegenüber der österreichischen Regierung hatte und mich die dort bereits sichtbaren Bemühungen beim Thema Digitalisierung teilweise beeindruckt hatten.

Kritische Sicherheitslücken in weiteren Plattformen – Bisher kein Report

Die erwähnten Sicherheitslücken innerhalb weiterer Plattformen des Arbeitsmarktservice bzw. der jeweiligen Infrastruktur, habe ich bis dato nicht gemeldet. Auch wenn die Gefahren dadurch nicht beseitigt werden, hat das Thema für mich aktuell keine Priorität. Ich bin mittlerweile einfach nicht mehr bereit, meine kostbare Zeit dafür zu investieren. Zumindest nicht auf diese Art und Weise, bei der man zumindest etwas Wertschätzung erwarten könnte. Nach nun mittlerweile knapp 140.000 aufgedeckten und gemeldeten Sicherheitslücken weltweit und damit etlichen Stunden verschenkter Zeit, wird mir das einfach zu blöd. Da verstehe ich das Vorgehen anderer Experten, die ihre Erkenntnisse nicht mehr kostenfrei zur Verfügung stellen um zu helfen, sondern sich mit dem Verkauf von Sicherheitslücken an Dritte und Geheimdienste, eine goldene Nase verdienen. Vielleicht sollte ich die künftig von mir aufgedeckten Sicherheitslücken auch nur noch gegen Cash melden. Wahrscheinlich würde es zumindest die Wertschätzung steigern. Haha…

Wie bereits erwähnt wurden die gemeldeten Schwachstellen in der Zwischenzeit beseitigt. Demnach hat sich zumindest der Aufwand für mich persönlich gelohnt und die betroffenen Bereiche sind nun etwas sicherer als zuvor. Was den Rest betrifft, wird es in Kürze auch noch einen gesonderten Artikel geben, der dann vielleicht auch etwas verständlicher machen wird, warum mir meine Zeit langsam zu schade für solche Dinge wird. Um vorab ein wenig zu verraten: Es geht auch dort um kritische Sicherheitslücken, die sich innerhalb der Infrastruktur einer Gemeinde in Österreich befinden, bei der es offensichtlich auch schon einen erfolgreichen „Hack“ gab und deren Webserver manipuliert wurde. Allerdings scheint es weder die Betreiber, noch das Ministerium oder gar die Datenschutzbehörde zu tangieren. Ich warte da schon eine Weile auf ein Lebenszeichen. Aber Details dann im kommenden Artikel…

Cheers!

sToRm//

Kommentare (3)

Henning

„Stellen Sie sich vor, ein bösartiger Angreifer wäre auf diese Problematik gestoßen.“

Woher wissen wir, dass noch kein bösartiger Angreifer auf diese Problematik gestoßen ist? Vielleicht sind all die behämmerten Verordnungen, die wir in letzter Zeit erleben und befolgen durften, in Wirklichkeit durch Hacks installiert worden? Vielleicht eine Kunstaktion von Peng!? Eine fiese Verarsche von Anonymous?

Ich fürchte auch, dass du die Behörden dazu erzogen hast, ehrenamtliche Sicherheitsaudits für selbstverständlich zu halten. Ich würde Geld nehmen oder aber Geld an gemeinnützige Organisationen spenden lassen.

Henning

„Heute veröffentlichen der Standard und epicenter.works Informationen über gravierende Sicherheitsmängel im Gesundheitsministerium. Über eine Lücke ist es Unbefugten möglich, allen Menschen in Österreich beliebige anzeigepflichtige Krankheiten, wie AIDS, Syphilis oder Covid-19 im Epidemiologischen Meldesystem (EMS) einzutragen und im begrenzten Umfang abzufragen, ob jemand in Österreich diese Krankheit bereits hat.“

https://epicenter.works/content/datenskandal-im-epidemiologischen-meldesystem-ems

Ist das das gleiche System, in dem auch der Pieksstatus registriert werden soll?

Heiko Frenzel

Mich wundert es ehrlich gesagt kein Stück. Da geht aber noch mehr. Warte mal ab, bis sich etwas Zeit für den nächsten Artikel findet. 😉